PROCURE OS ADMINS PARA EXPLICAR MELHOR COMO FUNCIONA O RAIDCALL.

Bem pessoal, lhes apresento nosso primeira ferramenta de comunicação por voz e de texto, o programa se chama Raidcall e serve para que grandes grupos se comuniquem.

Vou apontar pontos que tornariam nossa organização mais facilitada, tanto para novatos e veteranos de Anonymous.

# Discussões se tornariam mais produtivas e menos cansativas, voce nao precisaria de ler e nem escrever, mas no caso de pessoas que nao tenham microfone poderam usar o chat da sala.

#Reuniõs se tornariam mais dinamicas, organizadas e todos poderiam participar sem problemas de locomoção, horario, dinheiro para transporte e etc.

#No IRC muitos que entram são ignorados e muitos que falam algo tambem são ignorados.

#O Raidcall conta com uma interface inspirada em programas como o MSN, Skype e Team Speak, portanto todos terão facilidade em usa-lo.

#Administradores tem ferramentas para melhor administrar as salas e recursos para organizar qualquer coisa nos canais.

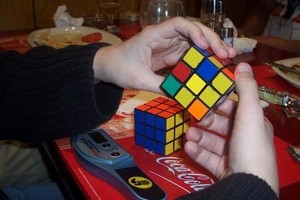

Estrutura do nosso canal Anonymous Brasil (ID: 4653027)

#Instale - o clicando duas vezes no instalador.

#Abra o programa e faça seu cadastro no proprio programa.

#Faça o Login e va em "Buscar Grupo"

#Coloque o ID: 3766742

#Pronto, entre no canal.

==============================================================

Bem, o uso do raidcall no linux, em aspecto geral, e possível mais o mesmo tem diversos erros, mas pulando por todos ele e possível usar!

Vamos la! primeiro você precisa do WINE instalado. Como instalar?

R: "No Terminal digite > sudo apt-get install wine"

Com o wine instalado, devemos instalar o RaidCall

"No terminal Digite > Cd /Pasta-Onde-Esta-O-Instalador/

> wine raidcall_6.0.8.exe"

Apos ter instalado o RaidCall, devemos abrir o Wine para Configurá-lo!

"Menu > Wine > Configurar o Wine". Em Configurações devemos ir Áudio, e desmarcar "Drive OSS"(Caso já esteja desmarcado deixe como esta). Agora vá em Unidades, e Aperte > "Auto Detectar". Pronto Salve e feche!

Agora abra o raidcall, o link deve estar na sua Desktop, caso nao esteja va em /home/"USUARIO/.wine/drive_c/Arquivos de Programas/RaidCall/", no diretorio do RaidCall, Você deve iniciar o Terminal la! ("Cd /home/"USUARIO/.wine/drive_c/Arquivos\ de\ Programas/RaidCall/") e deve usar o comando "wine raidcall.exe"!

Pronto, agora e so usar normalmente o RaidCall!

@Erros

Caso haja algum erro, feche o raidcall e abra novamente

via AnoPK

#OBS: SE TIVER ERRO NO PROGRAMA, ATUALIZE O NET.FRAMEWORK PARA O MAIS ATUAL.

Principais ferramentas de Administradores e Moderadores

#O Admin pode mover, kickar, banir, mutar e mutar uma sala.

#O Admin pode falar com todos os Canais ao mesmo tempo e mandar um alerta na caixa de texto.

#O Admin pode colocar uma sala em "modo de lista", cada um podera falar 5 minutos, o proximo da fila poderá falar 5 minutos e assim por diante.

SOBRE SEGURANÇA: O Raidcall não nos torna vulneravel, ele é um programa seguro, ele nao abre mais portas no seu PC e tambem por se tratar de um programa usado por gamers, estamos "camuflados" em uma plataforma de gamers. Nao temos problemas de invasores, coisas importantes podem ser feitas em salas com senhas.

O Skype e o MSN abrem portas para eles, mais de 1 ate, portanto ele tornam o PC mais vulneravel. Mas lembre-se sempre mantenha os programas de segurança e seu Firewall ligado.Invasão não depende apenas de seus cuidados, mas tambem da disposição do invasor!!!

![[HC]Host - No Caminho Certo Do Conhecimento!](http://3.bp.blogspot.com/-zNKOpHRbaTA/UJVKWuuJL4I/AAAAAAAAAps/DMRuu2OO1Co/s1600/PROJETO%2BCERTO.png)