O Facebook já anunciou que vai analisar o histórico dos seus usuários, aprenda como evitar que a rede social faça isso com os seus dados.

A gigante de Palo Alto anunciou hoje (13), uma mudança significativa na rede social, o sistema do Facebook começará a analisar os hábitos de seus usuários mesmo quando eles não estiverem dentro da rede social. A razão para isso, é fornecer as empresas a possibilidade de exibir seus anúncios focados nos interesses recentes dos usuários.

O face vai ser capaz de acessar o histórico do navegador. Sendo assim quando você fizer uma busca sobre maquiagem por exemplo no Google, o Facebook vai saber que você é um potencial consumidor de maquiagem. Mesmo que você fale pouco sobre isso para os seus amigos na rede social, assim ele mostrará assuntos referentes a maquiagem, e é claro esse tipo de anúncio fará com que você compre mais. (A maquiagem é apenas um exemplo, pode ser substituído por qualquer outro tipo de produto).

Como fugir disso?

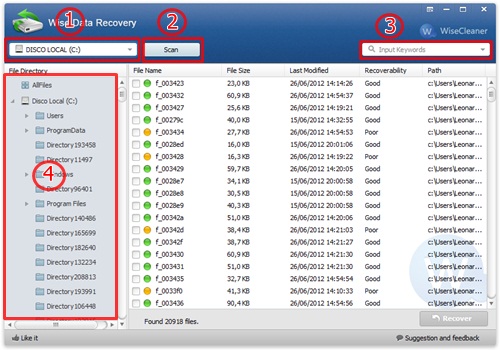

Acesse o site Digital Advertising Alliance. Ele vai analisar o seu navegador e te mostrar uma lista das empresas que fazem análise dos seus dados.

Na lista, basta escolher o Facebook (ou qualquer outra empresa que você não queira mais que analise sua navegação). Depois é só clicar no botão “Submit your choices” (enviar suas escolhas, em inglês).

Fazendo isso, você seleciona quais serviços não deverão ter acesso a essas informações.

E nos celulares?

Em dispositivos móveis, também é possível. No iOS basta entrar em “Ajustes”, em seguida “Geral”, depois “Restrições” e ir no menu “Publicidade”. É só acionar “Limitar Publicidade Rastreada”.

No Android, o caminho é “Config. Google”, em seguida “Anúncios”, depois “Desativar anúncios c/ base em interesses”. Pronto. Depois disso nenhum aplicativo poderá fornecer anúncios com base na análise de navegação.

FONTE : fatosdesconhecidos.com.br/

FONTE : fatosdesconhecidos.com.br/

![[HC]Host - No Caminho Certo Do Conhecimento!](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEjcsM_nM498cobNIbdrocrPK5w4mI1ynDprymBd191Rt7RVDyeml4uYJ3VPsn8TA2E0wWcKYyomsLtEotMrz-dDZ8dRf8hxC82BeuQtS_viI2rpgsVedCkLgpkkCg98gg6WmP1uw0Qhdp4/s1600/PROJETO+CERTO.png)